Ingenieria Inversa I Reverse engineering I

24 junio, 2008

Continuando con el tema de la ingeniería inversa que tanto ha gustado.

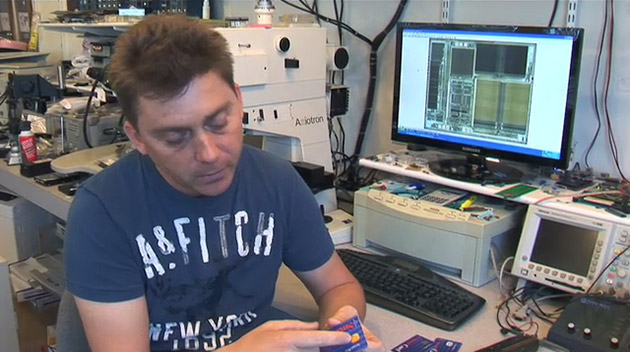

Os hablare del blog Flylogic Engineering’s Analytical Blog

La hoja de datos en el dispositivo puede encontrarse aquí.

En este blog hablan del trabajo de des encapsulado y analisis de distintos microcontroladores

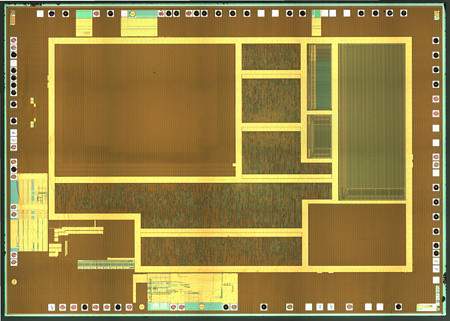

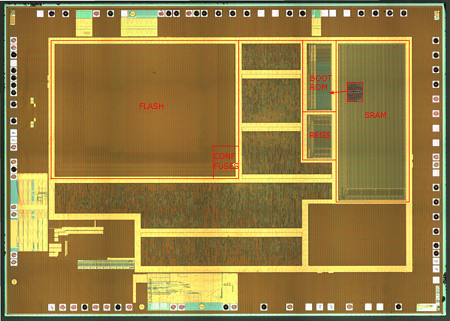

Podemos ver el Flash, fusibles, y SRAM con claridad.

Dice que este es un chip muy seguro protegido por 5 capas de metal, es seguro menos, para el.

Se hace un analisis de las Atmel CryptoMemory AT88SC153/1608 que ha merecido una entrada algunas web de solvencia entre ellas

«Flylogic Engineering afirma haber encontrado una puerta trasera en dos modelos de criptomemoria fabricados por Atmel. El asunto resulta especialmente sospechoso porque sólo dos modelos de toda la gama resultan vulnerables, algo que deja la puerta abierta a todo tipo de teorías conspirativas.»

Las criptomemorias como nos explican en Kriptopolis son

«Las criptomemorias de Atmel son una familia única de memorias EEPROM equipadas con cifrado y autenticación mediante hardware que protegen los datos que circulan entre la memoria y el microcontrolador»

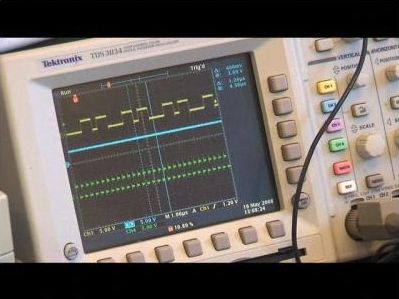

Según nos cuentan en Kriptopolis y en el blog de Flylogic Engineering ( Ver la entrada ) el estado de los fusibles que establecen la calve de la encriptación puede ser revertido, o anulado exponiendo el área de fusibles a luz ultravioleta.

Aclaran que se ha de tener cuidado e iluminar solo la zona de fusibles, ya que si no borraremos el programa completo.

También han analizado o destripado los chip de la casa Microchip Technology, Inc la de nuestros queridos pic

mas concreta mente de los Mecanismos de Seguridad de PIC16C558, 620.621.622

Y de las llaves de protección de programas

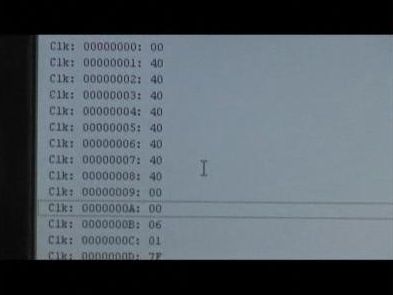

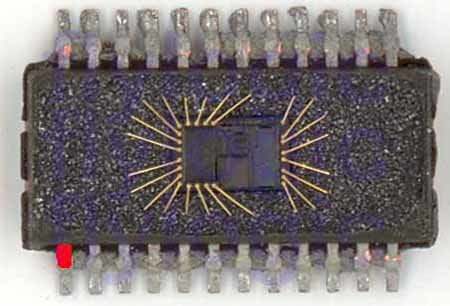

Se puede ver el proceso de apertura paso a paso

Aceden a la placa de CI

Desueldan el chip y lo des encapsulan

Y ya esta listo para el análisis, podéis ver las entradas aquí y aun mas explicado sobre otra llave aquí

Conclusiones

Visto lo anterior todas las medidas de protección son pocas, os lo decimos desde la experiencia, ya que sufrimos un tipo parecido de ataque sobre uno de nuestros programas.

En ese caso no desencapsularon ( puentearón algunas patillas del chip de protección) los chip pero en unas llaves de protección lograron saltar la protección del numero de serie interno (supongo que el fabricante lo habrá solucionado en modernas versiones).

La confianza en el cliente al que se le vendían los programas al ser el el que suministraba la llave, y solo encriptar la fuente con el numero de serie interno, supuso copias masivas ( todo ello según nos contó un antiguo empleado que no quedo muy contento con el trato recibido) no doy el nombre de la empresa aunque me gustaría por falta de pruebas.

Lo que si es cierto es que a partir de un determinado momento los pedidos solo aumentaban, de nueva versión en nueva versión del software.

Que sepan que lo sabemos.

Hay pocas paginas web o blog que hablen de estos temas o si las hay están muy ocultas, sobretodo de la ingeniería inversa en el Hardware.

La finalidad de esta entrada es saber a lo que nos enfrentamos los diseñadores de hardware y los fabricantes de equipos electrónicos.

< Imágenes Flylogic Engineering’s Analytical Blog >

Publicado en Art. Tecnicos | No hay comentarios »

imágenes de

imágenes de